vmware에서 인터넷 익스플로러를 사용하여 일반 모드에서 asdfjkl;를 검색한다.

그리고 시크릿모드를 켜서 hihi를 검색한다.

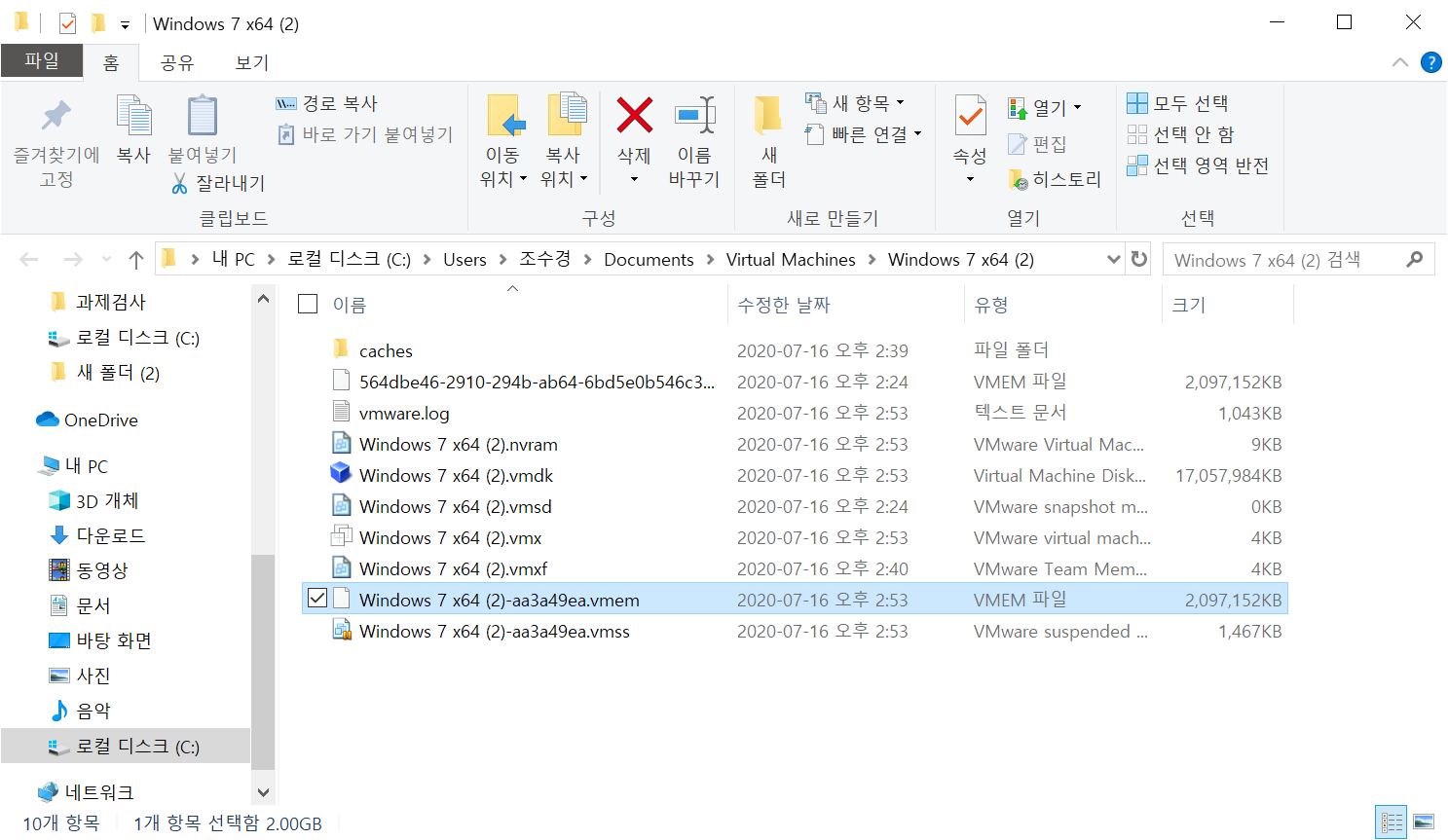

생성된 vmem 파일을 확인한다.

vmware를 빠져나와 볼라틸리티로 imageinfo를 수행한다.

Profile : Win7SP1x64

pslist : 프로세스를 점검할 수 있는 프로그램. 현재 시스템에서 실행 중인 프로세스 목록을 출력한다.

출력된 PID 정보를 가지고 메모리 덤프를 수행할 것이다. 인터넷 익스플로러와 관련있어보이는 1884를 덤프해보자.

명령어 : vol.py -f [분석할 파일명] --profile=[운영체제명] memdump -p [Pid] -D ./

memdump 명령어를 실행하면, 현재 폴더에 덤프 파일이 생성된다.

덤프 파일을 우리가 읽을 수 있는 형태로 변환하여 보자.

strings.exe 도구가 이용해 해당 파일에 스트링 형태를 불러온다.

https://docs.microsoft.com/ko-kr/sysinternals/downloads/strings

Strings - Windows Sysinternals

Search for ANSI and UNICODE strings in binary images.

docs.microsoft.com

현재 실행 중이었던 폴더에 압축을 풀어준다.

strings.exe를 입력했을 때, 다음과 같이 뜨면 설치 성공이다.

strings도구를 이용하여 덤프파일을 txt 파일로 변경

명령어 : strings.exe [덤프명.dmp] >> [저장하고 싶은 제목].txt

txt 파일이 생성되었다.

일반 모드에서 검색한 "asdfjkl;" 검색 기록 존재

시크릿 모드에서 검색한 "hihi" 검색 기록 존재

https://aaasssddd25.tistory.com/55 [Khan's Blog]

'Forensics > 인터넷 익스플로러 아티팩트 분석' 카테고리의 다른 글

| [포렌식] 인터넷 익스플로러 아티팩트 분석 3편 (0) | 2020.07.24 |

|---|---|

| [포렌식] 인터넷 익스플로러 아티팩트 분석 2편 (0) | 2020.07.24 |

| [포렌식] WebCacheV01.dat 데이터 수집 및 분석 - Inprivate 모드 (0) | 2020.07.16 |

| [포렌식] WebCacheV01.dat 데이터 수집 및 분석 - 일반 모드 (0) | 2020.07.15 |

| [포렌식] Internet Explorer 10 아티팩트 (2) | 2020.06.12 |